Technical documentation

发布日期:2023-06-26 浏览次数:3215 来源:崔志鹏

华为认证HCIE Datacom培训理解IPSEC VPN数据加密技术-WOLFLAB

WOLFLAB官方微信:17316362402,华为认证HCIE Datacom培训课程咨询WOLFLAB网络技术实验室,HCIA、HCIP、HCIE培训可咨询网站客服!

HCIE Datacom培训-IPSEC:

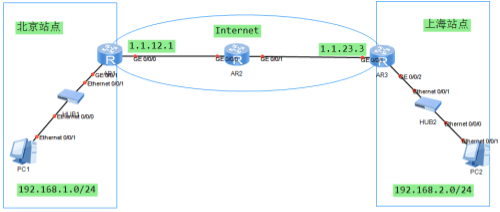

IPsec:IP security,是一组开放协议的总称。定义了保护数据私密性、保证数据完整性、确保数据合法性、抗重放的方法。

数据加密:针对两个站点的数据进行加密,抓包看不到真实的数据,而是加密后的数据;

数据完整性验证:确保数据在传输的时候没有经过篡改;

数据源验证:确保接收到的数据包来自真实的发送者;

防止数据重放:攻击者截取数据包进行复制,防止接收者收到重复的数据包;

HCIE Datacom培训-数据加密:

对称加密算法:(我用123加密,你用123解密)

AR1用key:123+data(PC1-PC2)+算法=加密数据,AR1将加密数据+key:123发送给AR3,AR3收到后用key:123针对加密数据进行解密,此时AR3就可以得到data(PC1-PC2)

优点:效率高

缺点:不安全,因为AR1将密钥key:123也放到internet传递,如果被攻击者截取,攻击者用key:123进行解密就可以截取真实的数据了;

非对称加密算法:

①AR3产生一个公钥,产生一个私钥,公钥可以随便传递,AR1当然可以收到这个公钥;

②当PC1-PC2发送数据,AR1:公钥+data(PC1-PC2)+算法=加密数据,传递给AR3;

③该加密数据如果被人截获也没用,因为公钥加密的数据只能通过私钥解密;

④AR3收到后,通过私钥就可以获取到真实数据了;

优点:安全;

缺点:如果针对所有的数据流量都通过非对称加密算法效率低;

解决方法:数字证书

因为对称加密算法要想针对数据进行解密,就必须要密钥,必须要解决密钥如何安全传递的问题,那我就用非对称加密算法针对密钥进行加密,用对称加密算法针对数据进行加密,完美解决,因为密钥不像数据,密钥的数据量很小;

对称加密算法:

DES(Data Encryption Standard):使用64bit的密钥对一个64bit的明文块进行加密;

3DES(Triple Data Encryption Standard):使用三个64bit的DES密钥(共192bit密钥)对明文形式的IP报文进行加密;

AES-CBC-128(Advanced Encrypt ion Standard Cipher Block Chaining 128):使用128bit加密算法对IP报文进行加密;

AES-CBC-192(Advanced Encrypt ion Standard Cipher Block Chaining 192):使用192bit加密算法对IP报文进行加密;

AES-CBC-256(Advanced Encrypt ion Standard Cipher Block Chaining 256):使用256bit加密算法对IP报文进行加密;

3DES比DES安全得多,但是其加密速度慢于DES。AES比3DES更安全。

非对称加密算法:

DH

验证算法:

MD5

SHA-1(Secure Hash Algorithm):输入长度小于264比特的消息,然后生成-一个160比特的消息摘要;

SHA2-256:通过输入长度小于264比特的消息,产生256比特的消息摘要;

SHA2-384:通过输入长度小于2128比特的消息,产生384比特的消息摘要;

SHA2-512:通过输入长度小于2128比特的消息,产生512比特的消息摘要;

SHA-2的消息摘要长于MD5和SHA-1,因此,SHA-2比MD5和SHA-1更安全。

IPSec不是一个单独的协议,IPSec VPN 体系结构主要用三个协议去创建安全架构:

IKE(Internet Key Exchange,互联网密钥交换)它的对象是密钥。为IPSec提供了自动协商交换密钥、建立安全联盟。通过数据交换来计算密钥。

ESP(Encapsulat ion Sercurity Payload封装安全负载)它的对象是用户数据。对用户的数据进行封装,提供对数据进行认证和加密,使用IP协议号50。

AH(Authentication Header,认证头)它的对象是用户数据。对用户数据进行封装,只提供认证,不加密,使用IP协议号51。

SA:安全联盟

AR1和AR3要想建立IPSEC VPN,需要先协商彼此的参数,例如加密算法、认证算法、数据的封装格式(ESP、AH),从而决定保护什么,怎么保护,由谁来保护,相当于合同;

SA由三部分组成:

①安全参数索引号SPI(Security Parameter Index),用来唯一标识SA,手动需要人为配置SPI,IKE自动协商SPI;(合同号)

②目的IP地址;

③安全协议号AH/ESP;

HCIE Datacom培训-建立IPSEC VPN的方式:

手动模式:必须手动配置需要协商的参数,复杂,适合小型网络;

IKE(OSPF)动态协商方式:使用IKE协议,利用isakmp(hello)报文协商彼此的参数;

华为HCIE Datacom培训课程咨询联系WOLFLAB实验室

WOLFLAB实验室HCIE讲师:崔志鹏

WOLFLAB网络技术实验室-华为授权机构

WOLFLAB官方微信:17316362402

WOLFLAB官方QQ:2569790740