Technical documentation

发布日期:2023-09-22 浏览次数:3939 来源:WOLF-LAB杨广成

华为认证HCIP Datacom培训理论课笔记-园区网二层安全及解决方案汇总

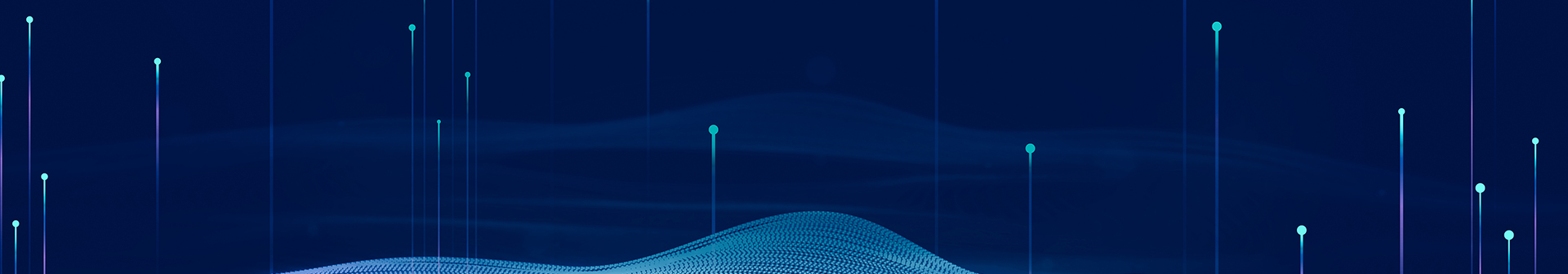

交换机安全(二层安全)是容易被忽视的一环,同时也是最薄弱的一环。不像网络出口(边

界)通常有防火墙保护,接入层设备分布广泛,物理安全得不到保证,所以更加需要部署足 够的安全防护措施。

一、基础概念复习

1. 交换机基本工作原理

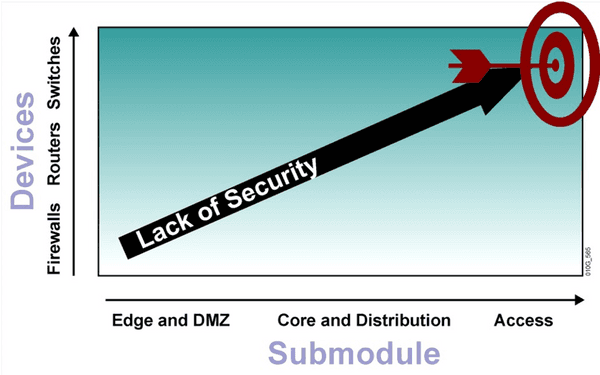

a. 学习源MAC

b. 已知单播按表转发

c. 未知单播、未知组播、广播泛洪

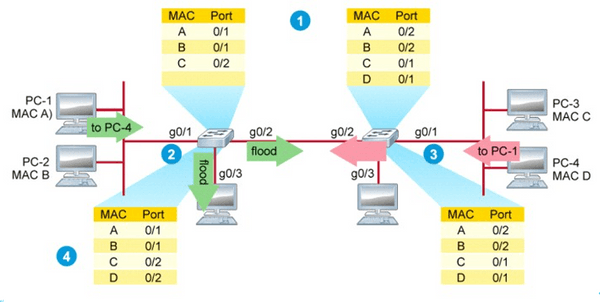

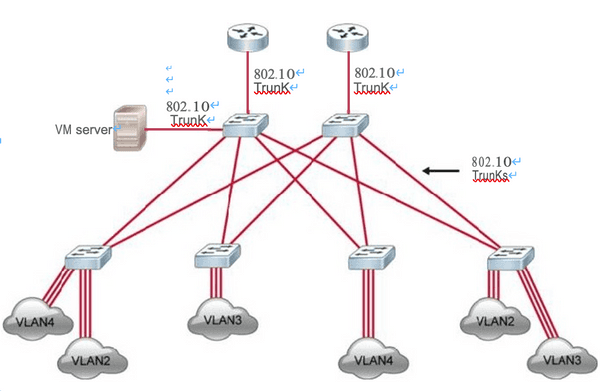

2. VLAN 网络规模过大时,为了避免广播带来的影响,需要划分VLAN,将广播域控制在有限范围 内。 一个VLAN等于一个逻辑广播域,同一个VLAN中的接口共享一个广播域。VLAN可以存在于 一个或多个交换机上。

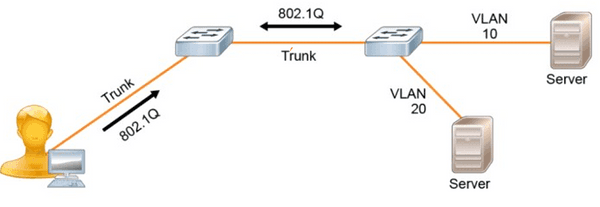

3. Trunk 跨交换机的同一个VLAN终端需要相互通信时,为了节约端口和线路,在交换机之间配置干 线(Trunk),通过VLAN标识的区分,使得不同VLAN的数据可以通过同一条线路进行传送 且能够正常分离开。

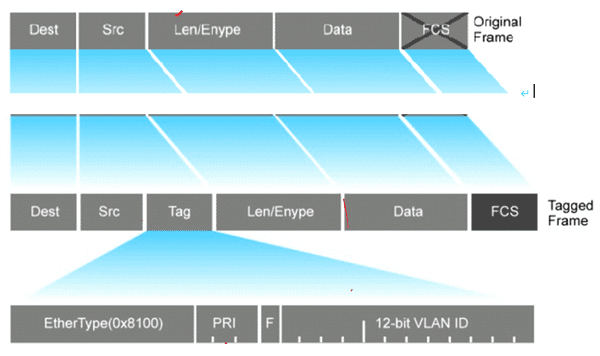

802.1QVLAN

该协议在以太帧头和IP包头之间插入一段802.1Q头部,通过12bit VLAN ID字段表示数据所

属的VLAN号。

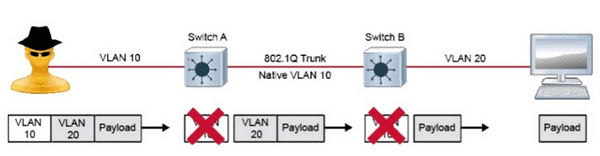

二、VLAN跳跃攻击

利用Trunk或Double Tag(native)实现从对其他VLAN的信息嗅探或攻击

(1)利用DTP协议的自动协商形成Trunk功能,攻击者与接入交换机之间建立Trunk,从而 能够与所有VLAN的目标通信

解决办法:关闭自动协商Trunk功能。将空闲端口设为access模式(DTP off),甚至shutdown

(2)利用Native VLAN不打标的特点,结合双层Tag手法,令对端交换机错误的将流量转 发到别的VLAN。

解决办法:修改Native VLAN,避免与在用的VLAN相同。(专门创建一个不用的vlan)

三、CDP嗅探

CDP是思科IOS设备用于发现邻居信息的私有协议(此外还有类似的公有协议LLDP),便于 管理员发现拓扑和排错。由于该协议默认开启,可能被恶意攻击者利用,获取设备关键信息

(如管理IP,型号等),因此建议关闭。

四、访问控制列表(ACL)

access-list不像其名字,本身并不具有访问控制的能力,而只是一个分类匹配工 具,"permit"表匹配,"deny"表不匹配。 分类匹配之后,针对匹配对象能实现什么具体效果,取决于什么功能调用了这个ACL。很多 应用都可以调用ACL来设置策略完成:接口流量过滤、路由发布控制、定义VPN感兴趣流等 功能。

IOS支持“标准”ACL(只能匹配源IP)和“扩展”ACL(支持匹配源目IP, 源目端口,协 议等)。同时既可以使用数字编号也可以使用字母命名。

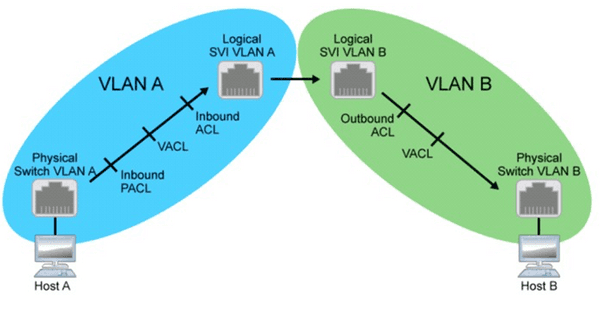

在ACL用于接口流量过滤方面,Cisco交换机支持三种类型的ACL调用

(1)Port-based ACL (PACL) ——调用在交换机二层物理端口,只能对到达端口的IP流量

(ip access-list)和非IP流量(mac access-list)进行过滤。

例: 只允许f0/1口接的MAC地址为abcd.abcd.abcd的主机与其他设备通信 mac access-list extended MAC-ACL

permit host abcd.abcd.abcd any interface f0/1 (二层端口)

mac access-group MAC-ACL in

只允许f0/2口接的IP地址为10.0.0.1的主机与其他设备通信

ip access-list extended IP-ACL

permit ip host 10.0.0.1 any interface f0/2 (二层端口) ip access-group IP-ACL in

(2)RouterACL(RACL)——三层接口调用,针对广播域(网段)间IP流量,可分别对

ingress/egress流量做过滤。

例:

只允许VLAN 10中IP为10.0.0.1的主机访问其他网段

ip access-list extended R-ACL permit ip host 10.0.0.1 any interface vlan 10 (三层端口)

ip access-group R-ACL in

(3)VLAN ACL(VACL)——基于vlan调用,可以对VLAN内或VLAN间的IP流量和非IP流

量进行过滤,没有方向性,同时对ingress/egress流量做过滤。

例:

只允许VLAN 100中存在UDP和HTTPS流量,不允许其他

ip access-list extended Traffic permit tcp any any eq 443 permit udp any any

vlan access-map MAP-A 10 match ip address Traffic action forward

其他流量自动落入隐含的MAP-A 第20行,action drop

vlan filter MAP-A vlan-list 100

三种调用方式之间的执行顺序如图:

五、MAC欺骗/MAC泛洪

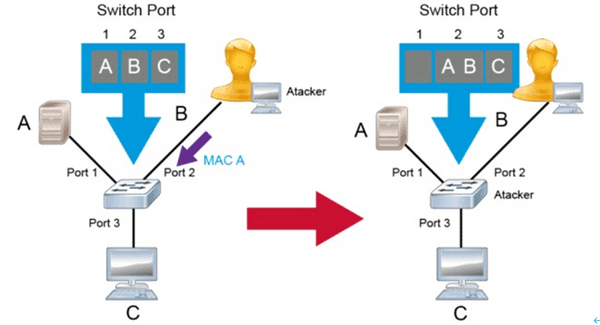

(1)MAC欺骗 攻击者伪造成受害者的MAC地址发送报文,交换机会单纯的以为受害者更换了端口,从而更 新MAC表,将MAC指向攻击者所在的接口。网络中发往受害者的报文,都会被攻击者截获 到。

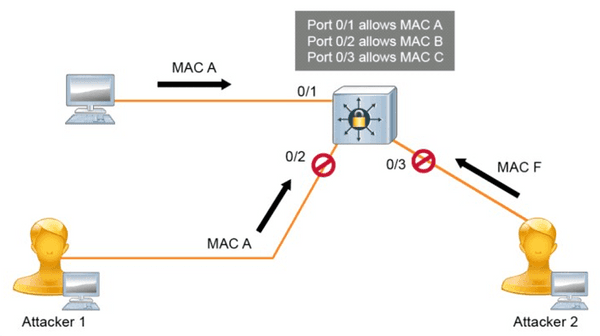

解决办法:配置“端口安全”技术,限定每个接口的合法MAC地址。非法MAC地址的流量

可以被丢弃,甚至立即关闭接口。

例:

interface f0/1

switchport mode access switchport port-security

switchport port-security mac-address abcd.abcd.abcd

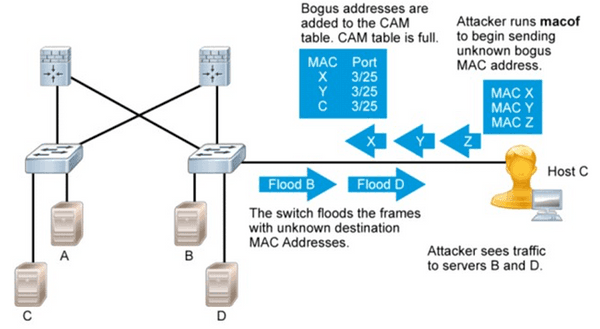

(2)MAC泛洪

攻击者不断伪造大量不同的源MAC发送数据包,导致交换机学习了大量的无效虚假MAC地

址,充斥了MAC表,有效MAC表项被挤出。原本“已知单播”成了“未知单播”被迫泛

洪。攻击者从而可以截获受害者之间的通信。

...

...

...

...

完整技术文档联系客服领取,感谢关注WOLF-LAB网络技术实验室

解决办法:

交换机接口开启IP Source Guard(源保护)功能,只有在IP绑定表(关联了IP、MAC、接口等信息的数据库)对应存在的流量才能被允许,否则直接丢弃。

WOLFLAB官方微信:17316362402

WOLFLAB官方QQ:2569790740

华为认证HCIP Datacom培训课程、考试学习咨询联系WOLF-LAB网络技术实验室!